前言介绍:

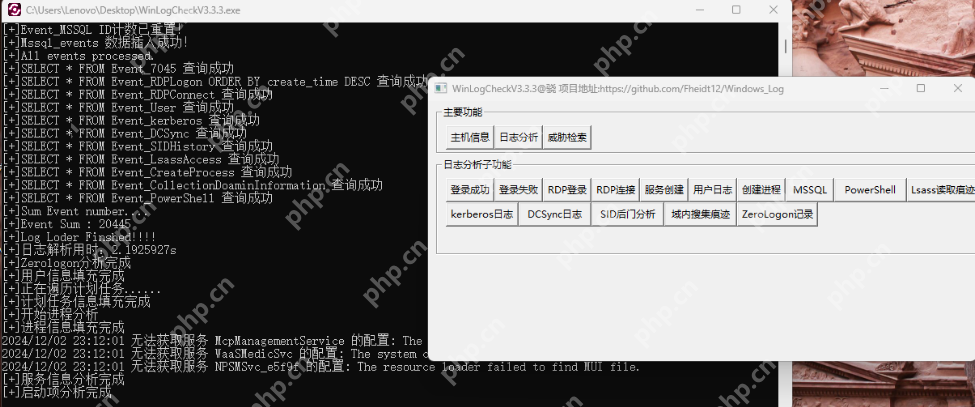

在应急响应工作中,分析Windows日志是一项关键任务。然而,Windows自带的事件查看器存在诸多限制:每次只能查看一条日志详细信息,复杂的事件ID和日志路径让非专业人员感到困惑。这些问题严重影响了应急溯源的效率。

基于多年在Windows应急响应中的经验,小编介绍了一款基于go语言开发的日志分析工具。这款工具通过调用Windows API来获取原始日志,并将xml格式的日志信息映射到专门设计的结构体中。所有提取的数据被存储在sqlite数据库的不同表中,以实现高效的SQL查询。

兼容性与功能特点:

兼容性与功能特点:

该工具兼容从Windows 7到Windows 11的个人版本,以及从Server 2008到Server 2016的服务器版本。其核心功能包括:

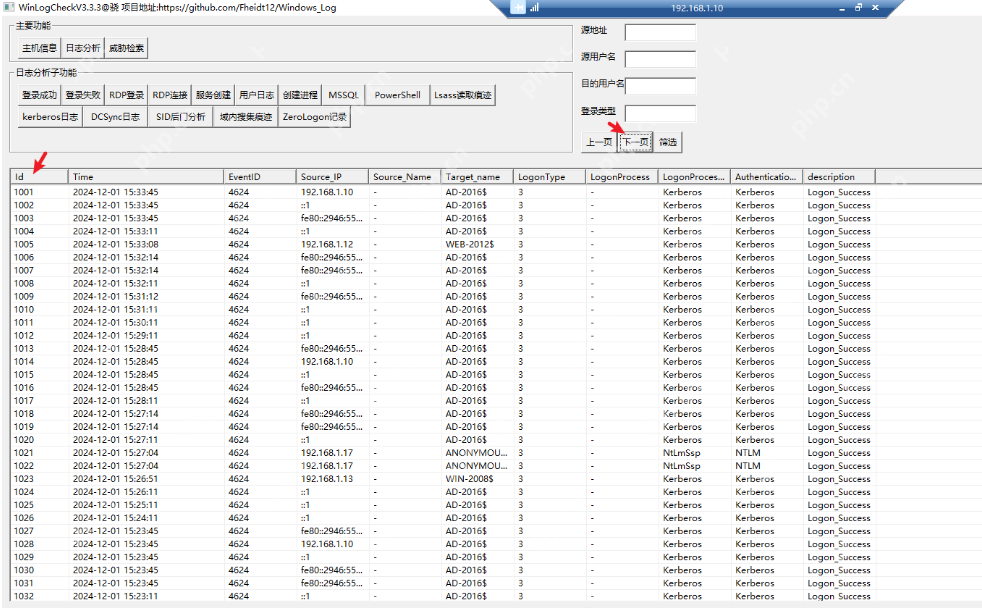

1、登录行为分析

详细记录成功/失败的登录事件(事件ID: 4624/4625),支持SMB、RDP等多种登录类型,并完整展示认证协议和进程信息。

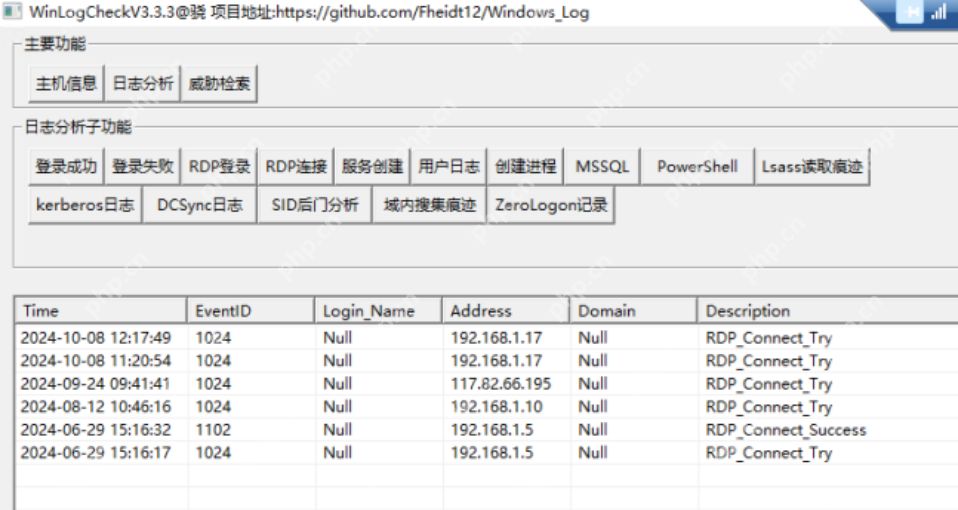

2、远程桌面连接追踪

2、远程桌面连接追踪

全面记录RDP会话(事件ID: 21/25/1149),支持横向移动轨迹分析(事件ID: 1024/1102)。

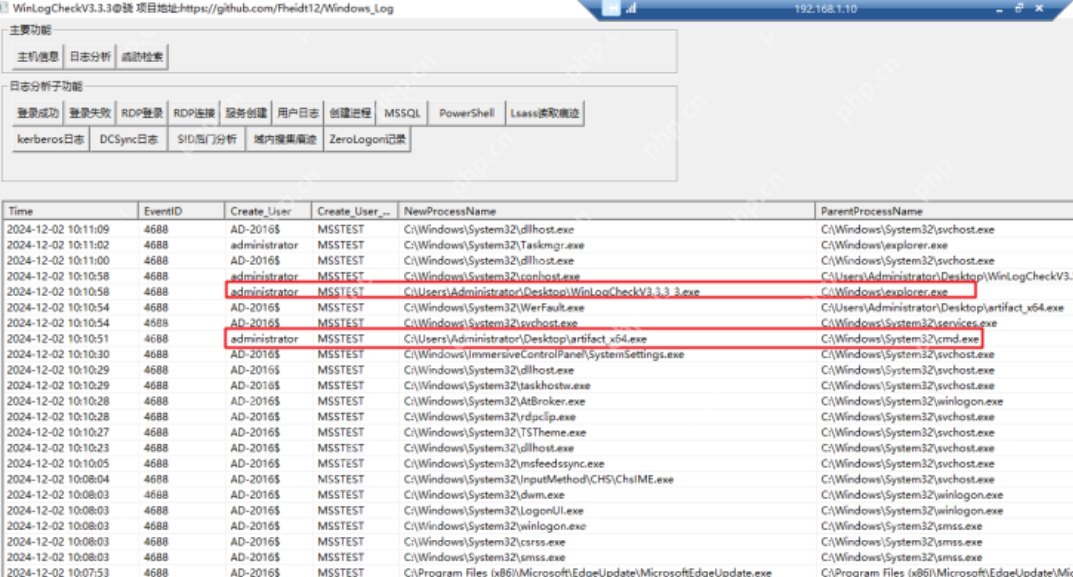

3、系统行为监控

3、系统行为监控

记录服务创建、用户账号变更、进程创建、sqlserver行为以及PowerShell命令。

威胁检测与分析:

威胁检测与分析:

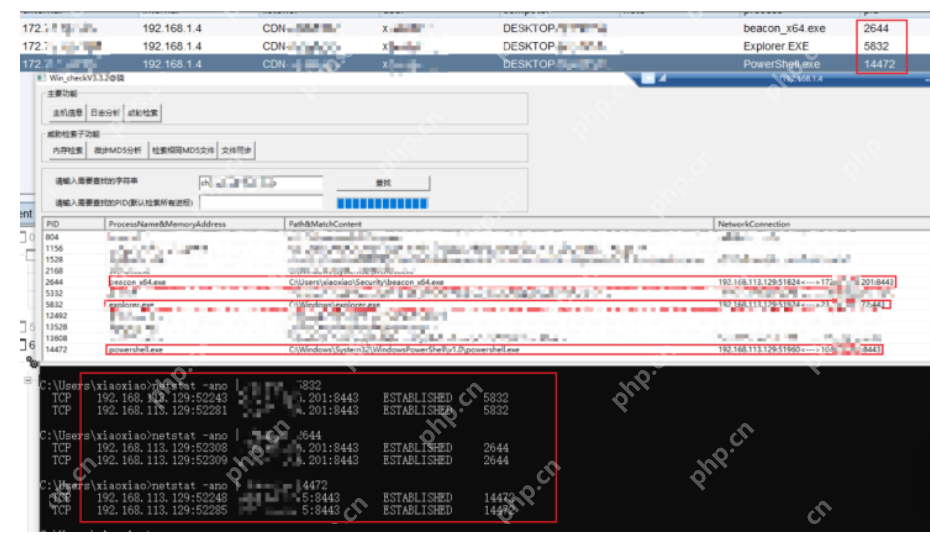

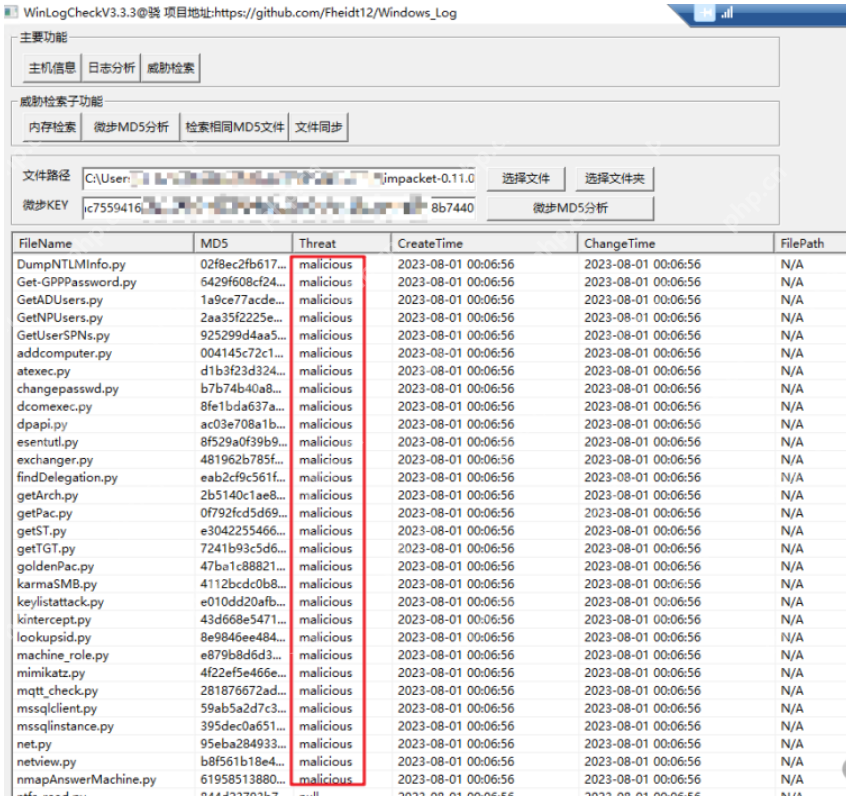

该工具还集成了多种威胁检测功能:

内存字符串检索:快速定位恶意进程;微步云API集成:实现文件威胁评估;文件同步功能:支持企业微信机器人;系统信息收集:覆盖进程、服务、计划任务等。

下载链接:

下载链接:

https://www.php.cn/link/51c66183db882de9d51dac0dabec5323

请注意:本工具仅供安全研究使用,使用者需承担相关法律责任。